Emotet, één van de gevaarlijkste malware-families ooit, is terug. Er zijn nieuwe varianten ontdekt van de malware die begin dit jaar na een internationale klopjacht van de politie de kop werd ingedrukt. Verschillende ict-beveiligers en security-afdelingen van ict-aanbieders slaan alarm.

De nieuw ontdekte Emotet-samples hebben meerdere technische overeenkomsten met de malware die eerder werd uitgeschakeld, ziet ict-beveiliger G Data. Dat bedrijf vergeleek de broncode van de oude en de nieuwe variant en ziet vergelijkbare structuren. Er zijn echter ook verschillen. Zo wordt het netwerkverkeer nog steeds versleuteld, maar de nieuwe variant gebruikt het https-protocol met een zelf ondertekend certificaat. Eerder werd het http-protocol misbruikt.

Ook ict-beveiliger Zscaler slaat alarm over de terugkeer van Emotet. ‘Hoewel de technische analyse nog bezig is, lijkt de nieuwe versie van de Emotet-malware in veel opzichten op de eerdere varianten. Wel zijn er wijzigingen in de commando- en besturingsgegevens en de gebruikte versleuteling ontdekt.’

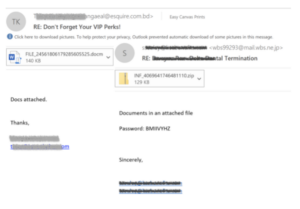

Net als G Data meldt ook Zscaler dat https gebruikt wordt voor command and control-communicatie in plaats van ‘gewoon’ http. De beveiliger deelt ook een schermafbeelding van spammail (zie afbeelding hieronder). Die begint Emotet met het gebruik van een ‘reply chain’ e-mailstrategie in hun spamcampagnes. Het gebruikt MS Word-document ‘.docm’, MS Excel ‘.xlsm’ en wachtwoordbeveiligde ‘.zip’-bestanden als bijlagen.

Trickbot-malware

In een blog duidt regionaal manager Benelux van Lookout, Paul Visch, de terugkeer van Emotet, dat zich momenteel via het Trickbot malware-netwerk verspreid. Hij wijst erop dat malware vaak vele levens heeft. ‘We zien vaak dat oudere malware weer terugkeert in een nieuwe, vaak gevaarlijkere vorm die in staat is om de detectiemechanismen te omzeilen die deze malware voorheen blokkeerden.’

Visch: ‘In malware worden bijna altijd stukken code gebruikt van oudere malware die tot op zekere hoogte succesvol was. Het komt maar zelden voor dat aanvallers een compleet nieuwe tactiek of malware ontwikkelen zonder dat er een al bestaande component is ingebouwd.’

Hij verwacht dat Emotet door het grote aantal bestaande installaties van de Trickbot-malware, ‘zich zeer snel en zeer breed’ kan verspreiden door gebruik te maken van een aantal Trickbot-kenmerken, zoals plug-in modules, cryptomining en het vermogen om zich diep te nestelen in devices en daardoor telkens terug te keren.

De Lookout-manager: ‘Met dit type malware kunnen aanvallers uiteindelijk erin slagen om de controle over te nemen van de it-omgeving van een doelwit, met als uiteindelijke doel het eisen van losgeld.’ Om zich tegen Emotet te beschermen, zouden organisaties de ip-adressen van reeds bekende Emotet command and control-servers zo snel mogelijk moeten blokkeren op hun Secure Web Gateway, adviseert de Lookout-manager. Hij benadrukt dat er een integrale aanpak van ict-beveiliging nodig is om cybercriminelen een stap voor te blijven.

Emotet

Emotet werd voor het eerst ontdekt in 2014. De malware richtten zich in eerste instantie op financiële instellingen. Inmiddels is Emotet geëvolueerd en wordt het breed ingezet voor bijvoorbeeld bedrijfsspionage. G Data waarschuwde eerder al dat er restanten waren aangetroffen van deze malware-familie.

Het ict-bedrijf ziet dat Emotet-malware steeds met korte tussenpozen wordt aangepast door cybercriminelen om de malware een nieuw uiterlijk te geven. ‘Door de malware sneller aan te passen ontstaan er nieuwe versies, die lastiger te detecteren zijn.’